15 września 2021 r.

Przełom w projektowaniu komputerów kwantowych

Japońscy naukowcy użyli krzemowych kropek kwantowych do osiągnięcia stanu splątanego trzech kubitów.

Komputery kwantowe są coraz bliżej? /123RF/PICSEL

Naukowcy z japońskiego Riken Center for Emergent Matter Science osiągnęli kolejny przełom w zwiększaniu skalowalności komputerów kwantowych, zgodnie z nowym badaniem opublikowanym w Nature Nanotechnology. Dokonali tego używając krzemowych kropek kwantowych. Mają one kilka cech, które czynią je bardzo atrakcyjnymi do wykorzystania jako kubity, m.in. długi czas koherencji i duży potencjał skalowalności.

Aby z powodzeniem połączyć krzemowe kubity spinowe, konieczna jest możliwość splątania więcej niż dwóch z nich. Jest to coś, czego fizycy nie byli w stanie zrobić – aż do teraz. Naukowcy z Riken połączyli w krzemie układ trzech kubitów o wysokiej wierności i splątali je w jedno urządzenie.

– Operacje dwukubitowe są wystarczająco dobre do wykonywania podstawowych obliczeń logicznych. Ale system trzykubitowy jest minimalną jednostką do skalowania i implementacji korekcji błędów – wyjaśnił Seigo Tarucha z Riken.

Uzyskany w ten sposób stan trzech kubitów miał imponująco wysoką wierność, wynoszącą 88 proc. Był również w stanie splątania, który można było wykorzystać do korekcji błędów.

Urządzenie opracowane przez zespół to dopiero początek. Fizycy mają ambitne plany zbudowania komputera kwantowego na dużą skalę. Zespół Taruchy planuje zademonstrować prymitywną korekcję błędów przy użyciu urządzenia z trzema kubitami oraz wyprodukować urządzenia z dziesięcioma lub więcej kubitami.

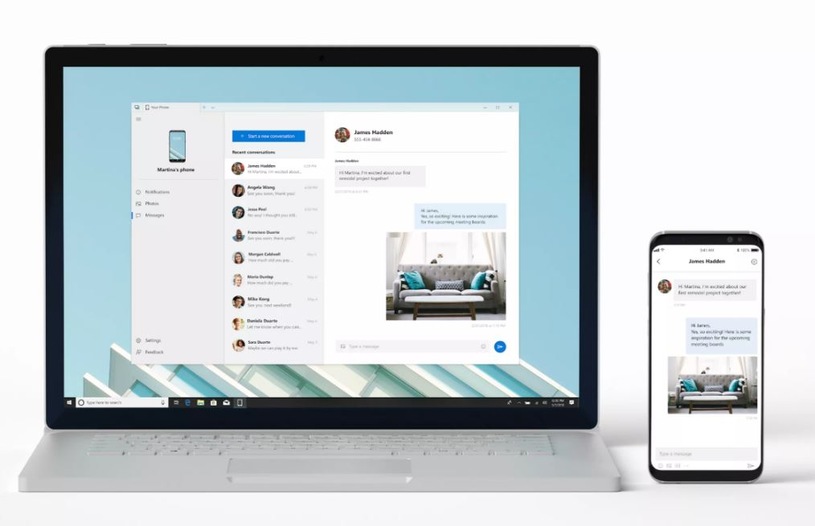

03 sierpnia 2021 r.

Windows 365 dostępny – ile kosztuje system Microsoftu w chmurze?

Wyczekiwana usługa firmy Microsoft będąca jednocześnie pełnoprawnym systemem operacyjnym w chmurze, wreszcie zadebiutowała dla przedsiębiorstw i małych firm. Na co pozwala nowe rozwiązanie oraz ile trzeba za nią zapłacić?

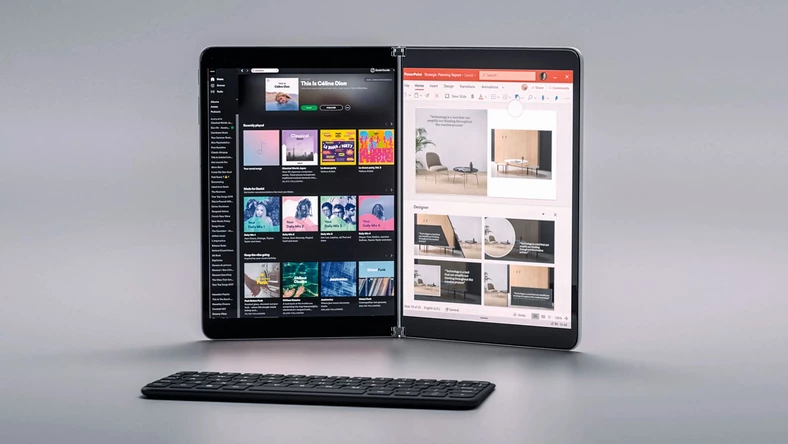

Windows 365 /materiały prasowe

Windows 365 to nowość Microsoftu, nawiązująca bezpośrednio do znanej usługi Microsoft 365. W przeciwieństwie jednak do wspomnianego pakietu biurowego opartego na chmurze, tutaj użytkownicy mają możliwość skorzystania z całego systemu operacyjnego, z właściwie dowolnego urządzenia na świecie.

Oznacza to oczywiście pełną synchronizację oraz funkcjonalność Windowsa 10, a co ważniejsze – niebawem także Windowsa 11. Użytkownicy logujący się do rozwiązania, otrzymają dostęp do wszystkich swoich plików, folderów oraz ustawień. Niezależnie czy chodzi o komputer PC, Maca, iPada, czy tablet z Androidem. Cała usługa jest skierowana przede wszystkich dla dużych i małych firm oraz klientów korporacyjnych.

Podobnie jak Microsoft 365, również Windows 365 jest dostępny w formie pakietów, opłacanych abonamentem.

Najtańsza opcja, czyli 1 procesor wirtualny, 2 GB pamięć RAM i 64 GB w magazynie to wydatek rzędu 21,90 euro miesięcznie.

Opcja oferująca 2 procesory wirtualne, 4 GB pamięć RAM, 128 GB w magazynie, kosztuje 28,20 euro miesięcznie.

Wirtualny system w najwyższej konfiguracji, opartej na 8 procesorach wirtualnych, 32 GB pamięć RAM 512 GB w magazynie, to już wydatek 147 euro miesięcznie.

Co ważne – pomiędzy wspomnianymi konfiguracjami istnieją jeszcze inne pakiety, możliwe do samodzielnego skonfigurowania pod kątem specyficznych potrzeb własnej firmy.

15 lipca 2021 r.

Windows 365 – system Microsoftu dostępy w chmurze

Za sprawą Windows 365 będzie można skorzystać z Windowsa bez komputera – system ma być dostępny poprzez chmurę, podobnie jak xCloud (Xbox Game Streaming). To oznacza, że z Windowsa będzie można używać na sprzęcie z Androidem oraz iOS, a także komputerach z innymi systemami operacyjnymi bez konieczności instalacji.

Windows 365 /materiały prasowe

Windows 365 da szansę na skorzystanie z Windowsa 10 i Windowsa 11 na urządzeniu, które nigdy nie umożliwiłoby bezpośredniej instalacji Windowsa. Usługa ma działać analogicznie jak xCloud – logujemy się poprzez np. przeglądarkę lub aplikację, a potem zostaniemy przeniesieni do odpowiednika wirtualnego pulpitu. Użytkownik będzie mógł korzystać z funkcji i możliwości Windowsa bez konieczności instalacji systemu – wszystko poprzez chmurę.

Windows 365 zadebiutuje 2 sierpnia – Microsoft nie podał ceny usługi, ani dalszych konkretów na temat chociażby wymagań dotyczących przeglądarki wspierającej Windowsa 365. Windows w chmurze ma początkowo być dostępny wyłącznie dla firm, reprezentując technologię pasującą do dzisiejszego hybrydowego miejsca pracy. Usługa oczywiście nie zastąpi Windowsa zainstalowanego na komputerze, ma wyłącznie stanowić alternatywę dla standardowego systemu.

Już teraz jednak można stwierdzić, że Windows 365 to na swój sposób rewolucja – z systemu Microsoftu będzie można skorzystać na najprostszym, mającym nawet kilka lat lub więcej komputerze, tablecie z Androidem lub innym urządzeniu, które wcześniej nie mogłoby mieć nic wspólnego z Windowsem. To oznacza, że Windows w pracy czy szkole nie będzie wymagał nowego sprzętu lub zmian w komponentach.

12 czerwca 2021 r.

Windows 11. Nowy system wesprze aplikacje z Androida?

Microsoft przygotowuje się do premiery nowej wersji systemu, możliwe, że będzie to Windows 11. Najnowsze informacje, które pojawiły się w sieci zdradzają, iż sam system najpewniej będzie w stanie uruchomić aplikacje przeznaczone na Androida.

24 czerwca – wtedy Microsoft zaprezentuje „Windowsa nowej generacji”. Powyżej zdjęcie, jakie pojawiło się na zaproszeniach /materiały prasowe

Nowe dowody, które zostały znalezione i zauważone przez serwis MSPoweruser wskazują na to, iż nowy Windows będzie w stanie uruchamiać pełnoprawne aplikacje na Androida, które zostaną umieszczone w sklepie Microsoftu. Uzupełnieniem przecieków jest konkretny wpis w dzienniku zmian dla najnowszego wydania systemu Windows, który zawiera dwie konkretne wzmianki dotyczące oprogramowania Google.

W tym wypadku Windows 11 (jeśli taka będzie jego nazwa) miałby korzystać ze specjalnej emulacji aplikacji przeznaczonych na Androida. Bardzo możliwe, że sam emulator zostanie po prostu zaimplementowany do systemu.

Zakres działania aplikacji na Androida w systemie Windows byłby jednak w jakimś stopniu ograniczony. Wszystko zależałoby także od programistów, którzy musieliby się zdecydować na umieszczenie swoich aplikacji w sklepie Microsoftu. A z tym mogą już być problemy.

Więcej na opisywany temat dowiemy się zapewne jeszcze w czerwcu bieżącego roku. To właśnie pod koniec miesiąca Microsoft ma zdradzić nieco więcej na temat swojego nowego oprogramowania.

3 czerwca 2021 r.

Windows 11? Microsoft przygotowuje specjalny pokaz „nowej generacji Windowsa”

Microsoft 24 czerwca zaprezentuje „nową generację Windowsa”. Nie wiemy, czy mowa o Windowsie 11 czy o zapowiadanej, rozbudowanej aktualizacji Windowsa 10. Datę prezentacji potwierdziły kluczowe osoby związane z gigantem z Redmond. Czego możemy spodziewać się po nowym Windowsie?

Surface Laptop Go – zdjęcie ilustracyjne /INTERIA.PL

Pierwszy raz o potężnej aktualizacji Windowsa wspomniał sam CEO firmy, Satya Nadella, podczas konferencji Build 2021. Wtedy nie otrzymaliśmy daty premiery – to zmieniło się, teraz wiemy, że prezentacja odbędzie się 24 czerwca.

Windows 11 czy wielka aktualizacja Windowsa 10?

Nie mamy odpowiedzi na pytanie, co konkretnie szykuje Microsoft, chociaż pierwsze przecieki od m.in. dziennikarzy Windows Central mówią o gigantycznej aktualizacji Windowsa 10. Nie ma jednak pewności, że nie padnie decyzja o nazwaniu aktualizacji mianem Windowsa 11.

Określana mianem „najważniejszej aktualizacji systemu Windows ostatniej dekady” poprawka, ma dać więcej możliwości dla każdego programisty pracującego na popularnym systemie. Windows 10 ma stać się idealnym narzędziem dla każdego, kto poszukuje innowacyjnej, nowej, a także otwartej platformy do tworzenia i dystrybucji aplikacji oraz zarabiania na nich. Co więcej – nad aktualizacją sprawował piecze sam Nadella.

Informacja ta zbiega się z niedawnymi przeciekami sugerującymi, że Microsoft może wkrótce zezwolić twórcom na wykorzystywanie własnych metod płatności w przypadku tworzenia aplikacji na platformie Windows. Dzięki temu będą oni mogli uniknąć konieczności płacenia Microsoftowi.

Looking forward to June 24th, hope you’ll join us! #MicrosoftEvent https://t.co/bDONj8sPL4 pic.twitter.com/551P6wLY9z — Panos Panay (@panos_panay) June 2, 2021

Windows poinformował w tym miesiącu, że nie zamierza kontynuować rozwoju wersji systemu o nazwie Windows 10X, który powstawał z myślą o komputerach z dwoma ekranami. Nie wiadomo, czy planowane funkcje z Windowsa 10X trafią do „nowej generacji Windowsa”.

13 kwietnia 2020 r.

Windows – zobacz, jak wygląda przyszłość systemu operacyjnego Microsoftu

Windows ma się całkiem dobrze – Microsoft wkrótce rozpocznie dystrybucję nowej aktualizacji, a nawet zupełnie nowej wersji.

Minęło już prawie 30 lat, odkąd Microsoft wprowadził pod strzechy legendarny już dziś Windows 3.1, zaczynając tym samym historię trwającego już całe dziesięciolecia sukcesu. Najpóźniej od Windows 95 Microsoft zdominował rynek pecetów i po dziś dzień nic się pod tym względem nie zmieniło – na desktopowych pecetach i notebookach Windows wciąż jest numerem jeden. Pomimo to Microsoft ma jeden problem: coraz więcej użytkowników stawia sobie pytanie, czy faktycznie wciąż potrzebują niezgrabnego peceta. Do codziennych zadań oraz do surfowania po internecie wielu użytkownikom w zupełności wystarczy telefon albo tablet. Liczby nie kłamią: o ile popyt na smartfony w ostatnich latach gwałtownie wzrastał, to przez sklepowe kasy przesuwa się coraz mniej pecetów.

Dużo prób

Microsoft rozpoznał ten trend dość późno. Windows RT (2012), Windows 10 Mobile (2015) albo Windows 10 S (2018) były próbami adaptacji okien do użytku mobilnego, ale bez większych sukcesów. Aby istnieć na rynku smartfonów, koncern zmarnował kolejne dziesięć miliardów dolarów na zakup Nokii, ale ten ruch również był spóźniony: Google (Android, Chrome OS) oraz Apple (iOS) były już znacznie dalej, a Microsoft miał zbyt mało argumentów, aby skutecznie przeciwstawić się wielkim rywalom.

Microsoft wynajduje siebie na nowo

Ale software’owy gigant nie dał za wygraną. Zamiast ponownie zaatakować pozycje Androida oraz iOS, nowy szef Microsoftu Satya Nadella zrewolucjonizował koncern. O ile u jego poprzedników Windows był jeszcze absolutnym priorytetem firmy, to Nadella zdjął rozwój okien z piedestału. Aktualnie prawie wszystkie usługi Microsoftu działają również bez Windows: w Androidzie, iOS, macOS albo Linuxie.

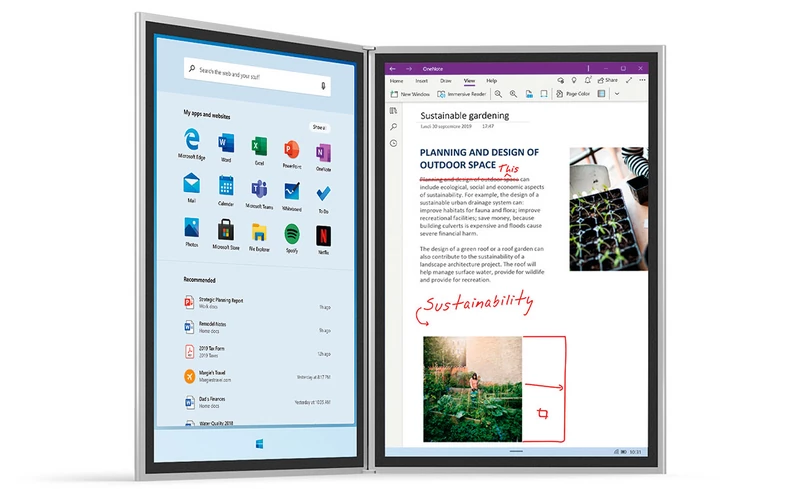

Równolegle do tego procesu koncern pracował nad nowymi pomysłami. Zamiast nadążać za wydarzeniami, postanowiono wyznaczać własne akcenty. Takim pomysłem jest rodzaj modułowego Windows, który ma działać na różnych urządzeniach. Transformowalny system operacyjny otrzymał nazwę Windows 10X i ma stać się bazą dla nowej generacji hardware’u. Pierwszym urządzeniem z Windows 10X jest Surface Neo – miniaturowy notebook z dwoma monitorami, wyglądem przypominający dwa złożone telefony. Małe cudo ma wkrótce zadebiutować.

Ważący 655 gramów Surface Neo składa się z dwóch bardzo cienkich (2 × 5,3 mm), połączonych zawiasem wyświetlaczy (9 cali). Zawias umożliwia rozkładanie w zakresie 360 stopni

Nowa karma dla Windows 10

Ale zanim Microsoft spróbuje wprowadzić nowy Windows do nowych urządzeń, koncern najpierw odświeża klasyczny Windows 10. Aktualizacja Kwiecień 2020 (April 2020 Update) rozpoczęła się z końcem marca i będzie dziewiątym już uaktualnieniem systemu Windows 10. Regularne aktualizacje są kuracją odmładzającą dla pięcioletniego już Windows 10. I o ile Windows 10X ma przynieść rewolucję, to w Dziesiątce następuje łagodna ewolucja z licznymi ulepszeniami detali. Poznajmy te najważniejsze.

Aktualizacja Windows 10

Wszyscy użytkownicy Windows 10 otrzymają w marcu albo kwietniu dużą aktualizację. Oto pięć najważniejszych nowości.

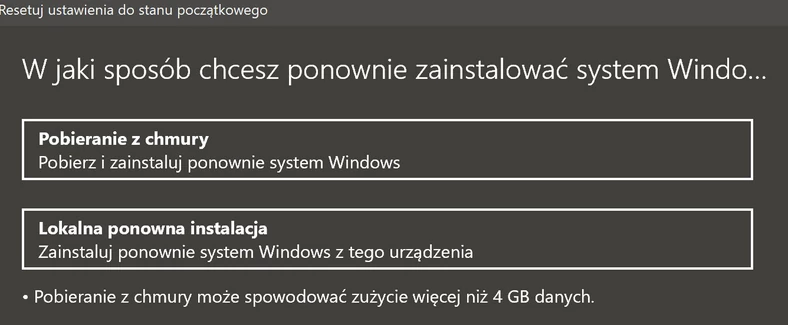

1. Odnowa Windows

Jeśli Windows 10 nie działa już niezawodnie, często pomoże tylko reset. Dotychczas Windows w celu autonaprawy sięgał do lokalnych plików systemowych. Było to rozwiązanie problematyczne, kiedy błąd tkwił głęboko w systemie. Aby to wyeliminować, kwietniowa aktualizacja zawiera funkcję Cloud Download. W tym celu w ustawieniach Windows klikamy na Aktualizacja i zabezpieczenia, Odzyskiwanie, na Resetuj ustawienia komputera do stanu początkowego i na Rozpocznij.

Po kliknięciu na Pobieranie z chmury Windows pobierze z internetu swoją najnowszą wersję ze wszystkimi aktualizacjami. Podczas odzyskiwania własne pliki na życzenie zostaną zachowane, utracone zostaną tylko zainstalowane programy.

2. Rozbudowany Menedżer zadań

Microsoft zreformował także Menedżera zadań. W centrali sterowania Windows na karcie Wydajność przy wszystkich podłączonych napędach znajdzie się również informacja o typie nośnika. Wtedy przy niewyjaśnionych problemach z wydajnością można będzie szybko rozpoznać, czy chodzi o szybki dysk SSD, czy o powolny, bo mechaniczny HDD. Dla graczy Menedżer zadań w tym samym miejscu pod Procesor graficzny wyświetli temperaturę karty graficznej – ta informacja może być istotna, kiedy podczas gry nagle gwałtownie obniży się płynność – źródło problemu może leżeć w tym, że poganiaczowi pikseli zwyczajnie jest za ciepło.

3. Transfer pod kontrolą

W kwietniowej aktualizacji Windows 10 Microsoft rozbudował także ustawienia sekcji Sieć i Internet. Pod Stan sieci system operacyjny prezentuje transfer danych za ostatnie 30 dni, co może się przydać użytkownikom laptopów korzystających z dostępu mobilnego, którym operator grozi odcięciem dostępu po przekroczeniu określonego transferu. Jeśli wyświetlana wartość jest zaskakująco wysoka, kliknijmy na Zużycie danych. Wtedy Windows zaprezentuje zużycie danych dla poszczególnych programów, co pozwoli szybko znaleźć winnego. Po kliknięciu na Wprowadź limit możemy określić limit transferu.

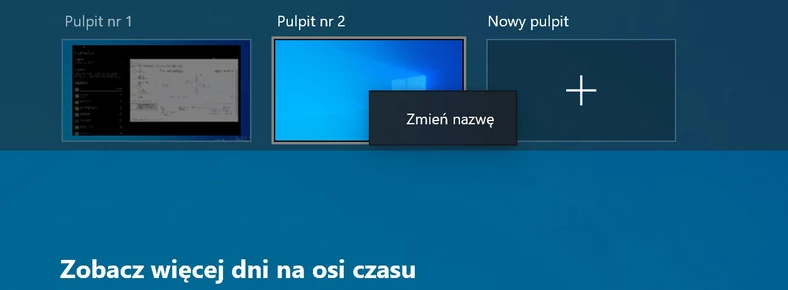

4. Zmiana nazwy pulpitu

Dzięki wirtualnym pulpitom szybko i łatwo można konfigurować różne interfejsy robocze, na przykład tworzyć oddzielne pulpity do pracy i do rozrywki. Dotychczas ich nazewnictwo było ograniczone sztywnym schematem do Pulpit nr 1, Pulpit nr 2 itd. Teraz możemy nazywać je dowolnie i dzięki temu szybciej rozpoznawać grupy programów i scenariusze użytkowania.

5. Nowa przeglądarka Edge

Microsoft chce odzyskać dominującą pozycję na rynku przeglądarek i dlatego odsyła na emeryturę przeglądarkę Edge, zastępując ją przez Edge Chromium*, opartą nie na własnej technologii Microsoftu, ale na tych samych podstawach technologicznych, co bardzo udana przeglądarka Google Chrome. Zaleta: w nowej domyślnej przeglądarce Windows 10 można zainstalować wszystkie rozszerzenia Chrome. Przeglądarka działa bardzo szybko i ma atut w postaci streamingu Netflixa w 4K.

* Microsoft dystrybuuje również przeglądarkę Edge do starszych wersji systemu

Windows 10 Windows zupełnie inaczej

Z Windows 10X Microsoft chce w tym roku wejść w nową erę. Komputer Świat wyjaśni, co system operacyjny przyszłości robi inaczej.

Windows 10X? Dla nieświadomego użytkownika brzmi to w pierwszym momencie jak nazwa rozszerzenia dla aktualnego systemu operacyjnego, ale nic bardziej mylnego. Windows 10X nie jest następcą ani substytutem Windows 10, jest to przedsięwzięcie, które ma zapobiec utracie znaczenia w przyszłości. Świat techniki się zmienia i klasyczny Windows poza biurem, gamingiem i montażem wideo przestał być nieodzowny.

W tych typowych pecetowych zadaniach Windows 10 pozostanie taki, jak znamy go dziś, i tak jest dobrze: Windows 10 jest dojrzały i spełnia wszystkie wymagania. Dlatego Microsoft mocno odchudził zespół programistów odpowiedzialnych za Windows, laboratoria pracują teraz nad nowymi ideami.

Windows modułowy

Microsoft widzi swój największy problem w tym, że klasyczny Windows jest zbyt mało elastyczny. System operacyjny od A do Z jest zorientowany na pecetowy hardware i zbyt nieporęczny, aby przenieść go na inne urządzenia. Aby wyrwać się z tej ślepej uliczki, Microsoft opracował Windows Core OS. Za tym pomysłem stoi system zbudowany z wielu modułów, który w zależności od ich doboru może spełniać różne zadania. Inaczej niż w przypadku Windows 10 priorytetem Microsoftu podczas jego rozwoju była harmonijna współpraca poszczególnych części systemu. To samo dotyczy interfejsu użytkownika nazwanego przez firmę Composable Shell, w skrócie CShell. Dzięki temu programiści mogą bez wielkiego nakładu pracy nadać systemowi wygląd pasujący do danej klasy urządzeń.

Takich rozwiązań Microsoft dotychczas nie stosował. Na potrzeby Windows 10 Mobile Microsoft musiał programować wszystko od zera – pomimo sugerowanego nazewnictwem pokrewieństwa z Windows 10. Dzięki CShell firma chce teraz opracowywać poszczególne moduły osobno i w łatwy sposób wymieniać je bądź łączyć ze sobą. Oto przykład: na przyszłym smartfonie będzie pracować mobilna wersja Windows Core OS. Kiedy użytkownik podłączy urządzenie do monitora, nastąpi automatyczne załadowanie odpowiednich komponentów i transformacja w pełnowartościowy desktopowy system operacyjny. Windows Core OS nie jest muzyką przyszłości, Microsoft używa go już teraz. Ta technologia trafiła już do okularów rozszerzonej rzeczywistości Hololens 2 oraz do gigantycznego peceta Surface Hub 2.

Windows 10X przed debiutem

Windows Core OS jest podstawą dla wielu wersji specjalistycznych systemu operacyjnego. Obecnie najbardziej interesującym prywatnych użytkowników wariantem jest Windows 10X. Pierwsze urządzenia z nowym systemem operacyjnym mają trafić na rynek już w drugim kwartale 2020. Windows 10X jest zoptymalizowany dla urządzeń składanych, wyposażonych w dwa wyświetlacze. W tym celu Microsoft dostosował niektóre obszary systemu operacyjnego: nie ma na przykład klasycznego ekranu blokady i użytkownik trafia bezpośrednio do ekranu logowania. Następnie pojawia się nowe menu Start (launcher) – tym razem bez kafelków. Przegląd aplikacji jest zorganizowany podobnie jak w Androidzie, na górnej krawędzi znajduje się pasek wyszukiwania. Poniżej znajdują się otwarte ostatnio aplikacje i strony internetowe oraz przegląd otwieranych dokumentów.

W celu lepszego przeglądu i organizacji zainstalowanego oprogramowania do jednego foldera można zapakować wiele programów. Gestem przeciągnięcia do góry użytkownik przechodzi do nowego menu Start, a przeciągnięcie do dołu zamyka otwarte aplikacje. Ważny szczegół z punktu widzenia użytkowania mobilnego: pasek zadań Windows 10X wyświetla wszystkie ikony centralnie, a nie po lewej stronie jak w klasycznym Windows, oprócz tego dostosowuje się do otwartych aplikacji i po kilku sekundach automatycznie znika.

Przy podłączonej klawiaturze pasek zadań można obsługiwać jak w klasycznym Windows. Zmodyfikowany został również obszar powiadomień, Windows 10X ma więcej szybkich ustawień, na przykład dla połączenia internetowego, Bluetooth, blokady obrotu, oraz więcej miejsca na powiadomienia. Oprócz tego Microsoft włącza turboaktualizacje – uaktualnienie ma teraz trwać maksymalnie 90 sekund – dla trapionych częstymi aktualizacjami użytkowników Windows 10 brzmi to jak utopia.

Nauka na błędach

Inaczej niż w Windows RT albo 10S użytkownicy pomimo personalizacji mają otrzymać pełnowartościowy Windows. Według Microsoftu na 10X działają również programy opracowane dla klasycznego Windows, ale ma też pojawić się więcej oprogramowania dostosowanego do Windows 10X. Jeśli sprawy potoczą się po myśli Microsoftu, użytkownik nie będzie musiał się tym zajmować ani rozważać szczegółów technicznych. Ma zainstalować swój software, a Windows 10X ma załatwić resztę – w razie potrzeby nawet przez emulację. Dolce vita dla użytkownika obiecuje również zredukowany pulpit, który przez większość czasu ma pozostawać w tle. Microsoft chce koncentracji na aktualnie pracującym programie.

Surface Neo jest mały, ma dwa wyświetlacze i idealnie nadaje się do użytkowania mobilnego

Jeśli nabraliśmy ochoty, aby pod koniec roku 2020 pójść do sklepu i kupić Windows 10X, to lepiej od razu zaplanujmy jakiś inny zakup – ta specjalna wersja będzie wyłącznie preinstalowana na urządzeniach takich jak rozkładany Surface, produktem dla użytkowników pecetów w dalszym ciągu będzie klasyczny Windows 10 – z aktualizacjami. Ale już dziś możemy przetestować 10X w Windows 10. Na tiny.pl/tbkrg dowiemy się, jak to zrobić, i znajdziemy więcej informacji o nowym systemie.

Po podłączeniu klawiatury rozkładany Surface zmienia się w klasyczny notebook – mobilne miejsce pracy

12 kwietnia 2020 r.

Windows 10 obsłuży pliki Linuksa

W testowym programie Windows Insider pojawiła się możliwość podejrzenia plików Linuxa w Eksploratorze plików Windowsa 10.

Windows 10 rozszerza integralność z Linuxem /123RF/PICSEL

Jakiś czas temu Microsoft podzielił się planami dotyczącymi zintegrowania środowiska Linuksa z systemem Windows 10. Wraz z najnowszą testową wersją dostępną w zamkniętym programie Windows Insider, amerykański gigant wprowadził dostęp do plików Linuksa poprzez Eksplorator plików.

By dotrzeć do nowej funkcji należy otworzyć Eksplorator plików, a następnie w menu po lewej stronie kliknąć na ikonę znanej maskotki Linuksa- pingwina. Następnie w oknie po prawej stronie pojawią nam się wszystkie zainstalowane dystrybucje systemu wraz z dostępem do jego plików.

To jednak nie wszystkie nowości najnowszej kompilacji. Testowa wersja dodaje jeszcze dodatkowe narzędzie do czyszczenia danych, a także interesującą sekcję „co nowego”, która reklamuje nowe funkcje w systemie operacyjnym. Ta ostatnia została odkryta w kodzie testowej wersji przez użytkownika o nicku Albacore.

30 grudnia 2019 r.

Naukowcy dokonali teleportacji informacji pomiędzy dwoma czipami komputerowymi

Naukowcy z Uniwersytetu Bristolskiego oraz Duńskiego Uniwersytetu Technicznego jako pierwsi dokonali teleportacji kwantowej pomiędzy dwoma czipami. Zespół badawczy przesłał informacje między dwoma czipami, które nie były ze sobą połączone fizycznie lub elektronicznie. Warto pamiętać o tym odkryciu – będzie ono istotne w przypadku komputerów kwantowych, jednego z najważniejszych tematów technologicznych następnej dekady.

. /123RF/PICSEL

Wspomnianej wcześniej teleportacji dokonano dzięki zjawisku zwanemu splątaniu kwantowemu, w którym dwie cząstki zostają ze sobą „splecione”, dzięki czemu mogą komunikować się na odległość. Zmiana właściwości jednej z cząstek sprawia, że ta druga również natychmiast zmienia właściwość, bez względu na odległości, jakie je dzielą.

Hipotetycznie nie ma ograniczeń w kwestii odległości, na jaką może działać teleportacja kwantowa. Jednak zgodnie z współczesnym rozumieniem fizyki, nic nie może podróżować szybciej niż prędkość światła, a przecież przy teleportacji kwantowej informacja zdaje się omijać to ograniczenie.

Zjawisko to można wykorzystać w komputerach kwantowych oraz w internecie kwantowym, a naukowcy dokonali właśnie ważnego przełomu w tym zakresie – między dwoma czipami komputerowymi po raz pierwszy przeteleportowano informację. Po wygenerowaniu par splątanych fotonów na dwóch osobnych czipach dokonano pomiaru jednego z nich. To z kolei zmieniło stan fotonu, a zmiana ta natychmiast wpłynęła na drugi foton w drugim czipie. Naukowcy dokonywali skutecznej teleportacji w 91 proc. przypadków i udało im się wykonać kilka innych funkcji, które będą mieć istotne znaczenie dla obliczeń kwantowych.

Dotychczas informacje były przekazywane na znacznie większe odległości – najpierw dokonano teleportacji informacji na odległość 25 km i 100 km, a ostatecznie udało się ją przesłać drogą satelitarną na odległość ponad 1 200 km. Wcześniej, informację udało się też przeteleportować pomiędzy różnymi częściami jednego układu komputerowego, lecz tym razem dokonano tego między dwoma różnymi układami, które nie były ze sobą fizycznie połączone, co stanowi przełom w obliczeniach kwantowych.

11 listopada 2019 r.

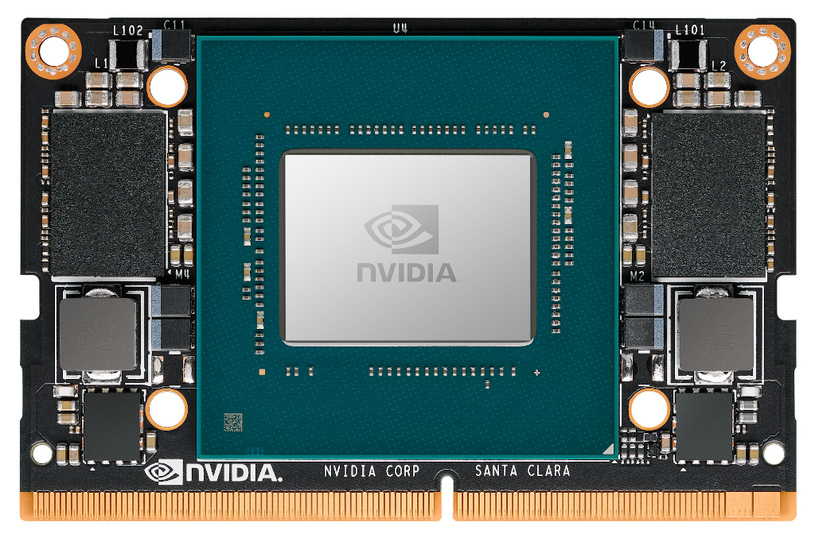

Jetson Xavier NX – najmniejszy superkomputer AI świata

Firma Nvidia zaprezentowała światu najmniejszy w historii i najbardziej zaawansowany superkomputer do pracy nad robotyką i sztuczną inteligencją.

Jetson Xavier NX /materiały prasowe

Moduł został umieszczony na niewielkiej płycie o wymiarach zaledwie 70 x 45 mm. Nie dajcie się jednak zwieść rozmiarom. Tak małe urządzenie zapewnia wydajność nawet na poziomie 21 TOPS mocy obliczeniowej w zależności od użytego napięcia elektrycznego.

Wszystko za sprawą wydajnych podzespołów. Jetson Xavier NX może się pochwalić układem graficznym Nvidia Volta, posiadającym aż 384 rdzeni CUDA i 48 rdzeni Tensor. Nad jego pracą czuwa 6-rdzeniowy procesor NVIDIA Carmel wyposażony w 6 MB pamięci L2 i 4 MB L3 wspierany przez 8 GB pamięci LPDDR4x. Superkomputer posiada ponadto dwa akceleratory NVDLA przyspieszające pracę przy algorytmach sztucznego uczenia, a także porty GPIO. Urządzenie może też obsłużyć sześć kamer i wyświetlacz 4K.

Moduł Jetson Xavier NX będzie dostępny w marcu 2020 r. w cenie 399 USD. Jego głównym zadaniem ma być wsparcie zaawansowanych technologicznie projektów wymagających wysokowydajnej sztucznej inteligencji. Mogą to być autonomiczne pojazdy, mobilne roboty, drony wojskowe czy systemy IoT.

26 sierpnia 2019 r.

Cyberprzestępcy mogą podsłuchiwać, jakie hasła wpisujesz na klawiaturze

Amerykańscy naukowcy z Southern Methodist University w Teksasie przeprowadzili badanie, które potwierdza, że hakerzy mogą podsłuchiwać nasze stukanie w klawiaturę i rozpoznawać w ten sposób, co piszemy!

Hakerzy mogą podsłuchiwać nasze stukanie w klawiaturę /123RF/PICSEL

Najnowsze badania naukowców z Teksasu wykazały, że dźwięki naszych naciśnięć klawiszy mogą być podsłuchiwane przez smartfony, a następnie przetwarzane, np. przez hakerów. Badacze dowiedli, że emitowane sygnały dźwiękowe z klawiatury mogą być rozszyfrowane z niemal 41 proc. skutecznością.

To oznacza, że hipotetycznie haker jest w stanie rozpoznać np. wpisywane do bankowości internetowej hasła na podstawie samego dźwięku oraz kolejności wstukiwania klawiszy. Co więcej – nawet hałaśliwa sala konferencyjna nie stoi na przeszkodzie, by rozszyfrować wpisywaną na klawiaturze treść.

W opinii Kamila Sadkowskiego, starszego analityka zagrożeń w ESET, odkrycie teksańskich naukowców jest bardzo zbliżone do wcześniejszych odkryć ukazujących możliwości konstrukcji potencjalnego „dźwiękowego keyloggera” (programu „czytającego”, co piszemy na klawiaturze).

– Keyloggery to specjalne programy, które na ogół są instalowane bez wiedzy użytkownika na komputerach lub smartfonach. Rejestrują, co wpisujemy na klawiaturze, następnie mogą przesyłać takie informacje cyberprzestępcom. Atakujący potrafią wykorzystać podawane przez nas hasła do swojej nielegalnej działalności – wyjaśnia Sadkowski.

Jak dodaje ekspert, choć odkrycie badaczy z Teksasu jest na poziomie eksperymentu, warto niezależnie od niego rozważyć instalację rozwiązania antywirusowego na komputerze oraz smartfonie, które nie tylko zablokuje złośliwe oprogramowanie (np. wspomniane keyloggery), ale również zabezpieczy nasze hasła.

23 sierpnia 2019 r.

VivoBook S14 i S15 ze specjalnym dodatkowym ekranem

ASUS wprowadza na rynek parę ultramobilnych laptopów VivoBook S14 i VivoBook S15. Są one wyposażone w nowatorski dodatkowy ekran dotykowy ASUS ScreenPad 2.0.

Asus VivoBook S14 i S15 /materiały prasowe

Laptopy VivoBook S dysponują ekranem NanoEdge o smukłych ramkach. Użytkownik może cieszyć się immersyjnymi wrażeniami dzięki uzyskaniu stosunku wielkości ekranu do obudowy dochodzącego do 88 proc. W maksymalnej konfiguracji laptopy zostały wyposażone w procesory Intel Core i7, niezależne karty graficzne NVIDIA GeForce MX250, a ponadto dyski SSD PCIe o pojemności do 1 TB. Są to pierwsze laptopy VivoBook wyposażone w kamerę internetową na podczerwień (IR) oraz kartę Wi‑Fi 6 (802.11ax).

Zastosowanie w laptopach VivoBook S14 i VivoBook S15 ekranu NanoEdge pozwoliło na zmniejszenie obudowy do kompaktowych rozmiarów. Komputery te ważą odpowiednio jedynie 1,4 kg i 1,8 kg

VivoBook S14 i VivoBook S15 to pierwsze modele z tej serii wyposażone w rozwiązanie ScreenPad 2.0 – najnowszą wersję dodatkowego ekranu dotykowego. Napędzany nowym oprogramowaniem ScreenXpert, ScreenPad 2.0 dysponuje teraz większym ekranem dotykowym o przekątnej 5,65 cala, który oferuje wiele nowych funkcji. Zawiera on cały zestaw dedykowanych programów ASUS służących zwiększeniu produktywności: Quick Key (przycisk szybkiego wyboru) pozwala na zautomatyzowanie i wykonywanie za jednym stuknięciem kompleksowych sekwencji poleceń klawiszowych, aplikacja Handwriting umożliwia rozpoznawanie pisma ręcznego, natomiast Number Key pozwala na szybkie wprowadzanie danych liczbowych.

Asus VivoBook S14 i S15 /materiały prasowe

Przeprojektowany interfejs przypominający te znane ze smartfonów jest intuicyjny i przyczynia się do zwiększenia wygody użytkowania – tak twierdzi producent. Także zewnętrzni deweloperzy mają możliwość wykorzystywania interfejsu ASUS API w celu zoptymalizowania swojego oprogramowania pod kątem rozwiązania ScreenPad. Zastosowane komponenty pozwoliły na zwiększenie efektywności energetycznej w porównaniu do poprzedniej generacji, co przekłada się na 2,5 raza dłuższy czas pracy baterii podczas korzystania ze ScreenPada.

Laptopy VivoBook S14 i VivoBook S15 mają metalową obudowę dostępną w wariantach wykończenia Moss Green, Punk Pink oraz Transparent Silver, przy czym każda wersja kolorystyczna posiada także uzupełniające akcenty, co zapewnia komputerom przykuwające uwagę wzornictwo w stylu color‑blocking – na przykład inspirowany barwami natury wariant Moss Green został świetnie dopełniony akcentami w kolorze Energetic Orange.

22 sierpnia 2019 r.

Popularne aplikacje na celowniku cyberprzestępców

Analitycy firmy Fortinet odkryli w ostatnim czasie niebezpieczne luki w programie Adobe Photoshop oraz trojana zaszytego w plikach Microsoft Word.

Trojan ukryty w aplikacji /materiały prasowe

Podatności w Photoshopie

Analitycy Fortinet w maju tego roku zgłosili firmie Adobe wykrycie wielu tzw. luk dnia zerowego (czyli takich, o których nie wiedział producent oprogramowania i które mogą być wykorzystane do przeprowadzenia ataku) w programie Photoshop CC 2019. We wtorek 13 sierpnia Adobe opublikował odpowiednie łatki zabezpieczające, które miały wyeliminować te problemy. Luki mają różne przyczyny źródłowe, ale wszystkie są związane z wtyczkami Photoshopa. Ze względu na ich krytyczne znaczenie zdecydowanie zalecane jest, aby użytkownicy jak najszybciej zastosowali ostatnio wydane poprawki Adobe.

Cyberprzestępcy mogą wykorzystywać wykryte luki w niezałatanym oprogramowaniu do zdalnych ataków, w trakcie których byliby w stanie uzyskać dostęp do przesyłanych informacji, plików oraz wykonania dowolnego kodu w aplikacji za pomocą spreparowanych plików graficznych U3D.

Trojan ukryty w plikach Word

Analitycy z FortiGuard przechwycili również wiele dokumentów Word, w których ukryta była nowa wersja trojana Ursnif. – Jest to zagrożenie, które aktywnie się rozprzestrzenia. Z tego powodu zachęcamy, aby użytkownicy prywatni i biznesowi byli wobec niego szczególnie czujni – apeluje Robert Dąbrowski, szef zespołu inżynierów Fortinet w Polsce.

Trojan Ursnif jest znany od lat, także pod nazwami Dreambot, Gozi oraz ISFB. Służy cyberprzestępcom do wykradania informacji z zainfekowanych urządzeń.

W nowej kampanii zainfekowane dokumenty Worda zawierają złośliwy kod VBA. Nazwy plików dokumentów są w formacie: „info_[date].doc”. Kiedy użytkownik otwiera dokument Word, wyświetla się mu komunikat ostrzegawczy, mający na celu ochronę przed złośliwymi makrami (kod VBA). Jednakże zawartość dokumentu manipuluje ofiarę w celu kliknięcia przycisku „Włącz zawartość”. Po wykonaniu tej operacji, złośliwy kod VBA jest uruchamiany, ponieważ znajduje się w module automatycznego otwierania dokumentu.

Specjaliści Fortinet przypominają, że należy zachować wzmożoną czujność wobec załączników przesyłanych drogą mailową – w szczególności plików ZIP, EXE oraz dokumentów pakietu Office (Word, Excel czy PowerPoint). Jeżeli nadawca wiadomości nie jest nam znany, lepiej w ogóle ich nie otwierać Trzeba również pamiętać, żeby nie zezwalać na włączanie makr w dokumentach Office – to jedna z podstawowych zasad zachowania higieny cyberbezpieczeństwa, zarówno w odniesieniu do użytkowników prywatnych, jak i biznesowych.

10 sierpnia 2019 r.

Sektor finansowy na celowniku cyberprzestępców

Sektor usług finansowych jest uważnie monitorowany przez cyberprzestępców. Polują oni na informacje związane z dostępem do kart płatniczych, rachunków online czy bankomatów. Stale ewoluujące zagrożenia występują w wielu postaciach, na przykład różnych wariantów złośliwego oprogramowania typu ransomware.

Ransomware /materiały prasowe

Osoby odpowiedzialne za bezpieczeństwo w instytucjach finansowych powinny mieć świadomość mechanizmów zagrożeń. Co ważne – także tych, które nie są już aktywne. Pozwala to lepiej zrozumieć cykl ewolucji ryzyka. Jest to bardzo istotne: analitycy z laboratorium FortiGuard firmy Fortinet wskazują, że kiedy jedno złośliwe narzędzie przestaje być aktywne, na jego miejsce przybywa kilka kolejnych.

Silence Group jest jedną z cyberprzestępczych grup, która szczególnie interesuje się instytucjami finansowymi w Rosji i Europie Wschodniej, chociaż jej infrastruktura została już rozszerzona o Australię, Kanadę, Francję, Irlandię, Hiszpanię, Szwecję i Stany Zjednoczone. Grupa ta systematycznie rozwija swoje narzędzia i sposoby ataków. W ostatnim czasie zastosowała np. taktykę „living off the land” – czyli „życia z pracy na roli”, która polega na wykorzystaniu zainstalowanych i publicznie dostępnych zasobów oraz narzędzi, takich jak np. PowerShell. – Pozwala to przyspieszyć poruszanie się po sieci, a jednocześnie zmniejszyć wykrywalność dzięki wykorzystaniu procesów zidentyfikowanych wcześniej jako legalne – tłumaczy Wojciech Ciesielski, menedżer Fortinet ds. sektora finansowego.

Stosując metodę tzw. spear phishingu (spersonalizowanego phishingu, czyli wyłudzania informacji od konkretnej, obranej za cel, osoby lub instytucji), Silence Group jest w stanie naruszyć bezpieczeństwo banków za pośrednictwem poczty elektronicznej. Przestępcy zbierają w ten sposób dane finansowe i następnie dokonują zdalnej wypłaty pieniędzy z bankomatów – tzw. jackpotting. Grupa ta przygotowała również własne, modularne narzędzia, dzięki którym można zaatakować różne konkretne obszary (serwery pośredniczące w transakcji, systemy monitorujące oraz sam moduł bankomatu).

Innym istotnym zagrożeniem dla instytucji finansowych było w ostatnim czasie złośliwe oprogramowanie Emotet. Odnotowano kilka nowych kampanii z jego udziałem, w których wykorzystane były moduły odpowiedzialne za kradzieży informacji, a także infekujące komputery użytkowników złośliwym kodem bankowych koni trojańskich i ransomware.

Zysk finansowy i … niejasne motywy

Jednym z trendów, który wyróżnia się w ostatnim czasie w cyberprzestępczych działaniach, jest odejście od ataków losowych na rzecz ataków ukierunkowanych, jak wspomniany spear phishing. Celowane wykorzystanie ransomware’u staje się podstawowym wyborem dla wielu hakerów, którzy chcą maksymalizować swoje zyski. Najlepszym przykładem tej metody ataku jest LockerGoga, wariant ransomware’u, który pojawił się na początku tego roku. Spowodował poważne zakłócenia w funkcjonowaniu kilku zakładów w Europie i Stanach Zjednoczonych, jednak zdaniem analityków bezpieczeństwa ostatecznym celem tych ataków nie było wymuszenie okupu. Nadal nie ma jasnego wytłumaczenia motywacji twórców tego narzędzia.

W przeciwieństwie do wspomnianego LockerGoga ścieżką klasycznych ataków ransomware podążyli autorzy oprogramowania Anatova, żądając od ofiar płatności w formie kryptowaluty Dash. – To narzędzie starannie dobiera ofiary, nie szyfrując niczego, co może mieć wpływ na przepustowość systemu, który zaraża. Ponadto unika komputerów, które już wydają się być zaatakowane przez złośliwe oprogramowanie lub funkcjonują jako honeypoty – wyjaśnia Wojciech Ciesielski.

Cyberprzestępcy stale modyfikują metody ataku, aby zwiększyć ich dokładność i zagwarantować osiągnięcie zamierzonych celów. W branży usług finansowych może to dotknąć kont bankowych online, kart płatniczych, a nawet bankomatów. Eksperci Fortinet radzą instytucjom finansowym, aby broniąc się przed takimi zagrożeniami, stosowały rozwiązania z zakresu analizy zagrożeń. Dzięki temu łatwiej je zidentyfikować i zrozumieć efekt, jaki cyberatak może spowodować dla bezpieczeństwa i zaufania klientów.

7 sierpnia 2019 r.

Jak uchronić się przed atakami typu ransomware?

Ostatnie próby ataków typu ransomware na urządzenia NAS nie pozostały bez odpowiedzi. Tajwański Asustor nakłania swoich klientów do przyjęcia środków bezpieczeństwa w celu ochrony ważnych danych i tłumaczy jak to zrobić.

Infrastruktura NAS coraz częściej pada ofiarą ataków ransomware /123RF/PICSEL

Infrastruktura NAS coraz częściej pada ofiarą ataków ransomware. To zrozumiałe – hakerzy wiedzą, że dane są cenne dla użytkowników, dlatego starają się wymusić zapłacenie okupu. Można się jednak przed ich atakami zabezpieczyć. Asustor zaleca następujące działania w celu zwiększenia bezpieczeństwa danych:

- Upewnij się, że ADM jest zawsze aktualny. Aktualne oprogramowanie jest mniej podatne na ataki ze strony hakerów.

- Użyj systemu zapisu plików Btrfs i backupów migawkowych, aby przywrócić uszkodzone dane. Brtfs został opracowany m.in. pod kątem zapewnienia większego bezpieczeństwa danych.

- Utwórz nowe konto administratora jednocześnie dezaktywując domyślne. Użyj przy tym silnego hasła. Domyślne konta mają standardowe hasła, które są znane hakerom. Korzystanie z nich to wystawianie swojego bezpieczeństwa na poważną próbę.

- Włącz ADM Defender, który ma zaporę i ustaw czarną listę oraz białą listę. To pozwoli ograniczyć ruch z niesprawdzonych urządzeń.

- Wyłącz SSH i usługi terminalowe, jeśli nie są ci niezbędne. Im mniej potencjalnych kanałów ataku, tym lepiej.

- Unikaj używania fabrycznie ustawionych portów. Najlepiej zmienić je wszystkie. Utrudni to potencjalny atak.

- Twórz kopie zapasowe danych w różnych miejscach.

5 sierpnia 2019 r.

Przywrócenie systemu z chmury? Już niebawem w Windows 10

Microsoft chce wprowadzić do swojego systemu nową funkcję. Ma ona umożliwić przeinstalowanie czystego Windowsa bez potrzeby korzystania z zewnętrznych urządzeń.

Microsoft goni Apple /123RF/PICSEL

Cloud Download ma umożliwić przywracanie systemu wprost z internetowej chmury. Dzięki temu wszystkie nasze dane, pliki oraz ważne informacje nie potrzebują już fizycznego nośnika by zostały odtworzone.

Podobną funkcją mogą się już teraz poszczycić laptopy z linii Microsoft Surface. Wersja desktopowa nie jest jeszcze oficjalnie dostępna i choć została już wdrożona do testowych wersji Windowsa, to nie jest jeszcze aktywowana.

Kiedy więc nowa funkcja zostanie oddana do użytku? Wszystko wskazuje, że w niedługim czasie. Microsoft bowiem bardzo mocno wziął sobie do serca chęć „dogonienia” w przydatnych rozwiązaniach firmy Apple. Tam przywracanie z chmury jest już dostępne od dawna.

13 lipca 2019 r.

Amazon i Microsoft chcą zbudować „war cloud” dla amerykańskiego wojska

Pod koniec sierpnia Departament Obrony Stanów Zjednoczonych zdecyduje, która z firm zrealizuje kontrakt wart 10 miliardów dolarów na budowę pierwszej „war cloud”, czyli chmury obliczeniowej dla amerykańskiego wojska. Walka toczy się między Microsoftem a Amazonem.

Amazon i Microsoft w walce o kontrakt dla Pentagonu. (Shutterstock.com)

Wojskowa sieć cloud computing, formalnie nazywana planem Joint Enterprise Defense Infrastructure (JEDI), będzie opierać się na sztucznej inteligencji. Jej zasadnicze cele stanowią poprawę zdolności planowania i prowadzenia działań wojskowych.

Pentagon jest oskarżany o faworyzowanie Amazona. Firma posiada przewagę, ponieważ realizuje kontrakt na budowę systemu bezpieczeństwa w chmurze dla CIA. Pozwoliło to na nawiązanie licznych kontaktów z czołowymi amerykańskimi przywódcami wojskowymi.

W grze o intratny kontrakt uczestniczyły również firmy IBM oraz Oracle. Zostały jednak wyeliminowane we wcześniejszej rundzie negocjacji. Oracle złożyło już pozew do sądu, w którym zarzuca, że kontrakt JEDI był stworzony specjalnie dla Amazona. Na poparcie swoich argumentów Oracle przekazało do sądu liczne dokumenty i treść e-maili.

Generał Bradford Shwedo zaangażowany w cały projekt powiedział, że opóźnienia spowodowane zarzutami stawianymi przez Oracle utrudniają krytyczne wysiłki włożone w budowę całego systemu. Mogą doprowadzić do tego, że USA straci przewagę technologiczną nad innymi, którzy bronią wykorzystywania danych.

Shwedo podkreślił, że możliwości obliczeniowe „war cloud” mogą pomóc USA w analizie danych zbieranych przez samoloty zwiadowcze, przewidywać kiedy wykorzystywany sprzęt będzie wymagał konserwacji, a także w przyspieszeniu komunikacji, gdy dojdzie do spowolnienia połączeń satelitarnych i światłowodowych.

Jeżeli wszystko pójdzie zgodnie z planem, 23 sierpnia Pentagon ogłosi kto wygrał przetarg. Gra toczy się o naprawdę wysoką stawkę. Już wkrótce okaże się kto zostanie dostarczycielem chmury obliczeniowej dla amerykańskiego wojska.

27 sierpnia 2018 r.

Windowsa 95 można zainstalować w postaci aplikacji

Jeden z programistów sprawił, iż system Windows 95 stał się zwykłą aplikacją, która może zostać uruchomiona na sprzętach z systemem macOS, Windows czy Linux. Sytuacja pokazuje, jak szybko na przestrzeni lat rozwija się rynek oprogramowania.

Windows 95 /123RF/PICSEL

Programista Felix Rieseberg stworzył specjalną aplikację, która pozwala miłośnikom nostalgii na uruchomienie Windowsa 95 na każdym komputerze z nowszym systemem operacyjnym. Co najlepsze, aplikacje takie, jak MS Paint, Wordpad czy dialer działają bez żadnego problemu. Niestety zainteresowane osoby nie będą mogły wykorzystać pełnego potencjału Internet Explorera – nie ładuje on stron internetowych.

Sam Windows 95 w postaci aplikacji zajmuje zaledwie 129 megabajtów – system operacyjny zużywa również 200 MB pamięci operacyjnej RAM, co na dzisiejsze wymagania oprogramowania jest wynikiem niemalże absurdalnie niskim.

Nie pozostaje nic innego, jak tylko korzystać.

22 sierpnia 2018 r.

Jak bezpiecznie korzystać z publicznych sieci Wi-Fi?

W trakcie wypoczynku, po przyjeździe do hotelu lub wejściu do lokalu, od razu włączamy w smartfonie Wi-Fi, żeby sprawdzić, co warto zobaczyć. Przy okazji odbieramy pocztę i opłacamy rachunek, bo operator przypomniał, że mija termin. Gdy po godzinie chcemy zapłacić za obiad, okazuje się, że konto jest puste.

„Obca” sieć Wi-Fi prawie zawsze można oznaczać niebezpieczeństwo – trzeba brać to pod uwagę /123RF/PICSEL

Do 2020 roku na świecie będą już 454 miliony publicznych sieci Wi-Fi. Popularne hotspoty są obecne na każdym kroku, a Nowy Jork planuje przekształcić w nie nawet uliczne latarnie . Z darmowych punktów dostępu korzystamy także na wakacjach – tylko 1 proc. Polaków całkowicie wyłącza smartfon podczas urlopu, a aż co trzeci z nas, podróżując, łączy się wyłącznie z Wi-Fi w hotelu czy kawiarni.

Większość użytkowników hotspotów nie zastanawia się nad bezpieczeństwem i nie zdaje sobie sprawy z ryzyka utraty danych czy pieniędzy. Bagatelizowane są również treści regulaminów, które należy zaakceptować, aby połączyć się z siecią. Podczas przeprowadzonego kilka lat temu przez F-Secure eksperymentu mieszkańcy Londynu w zamian za darmowe Wi-Fi wyrażali zgodę na… oddanie swojego pierworodnego dziecka.

Hakerzy nie mają wakacji

– Musimy pamiętać, że każda sieć współdzielona z innymi osobami może być niebezpieczna – zaznacza Karolina Małagocka, ekspert ds. prywatności w firmie F-Secure. – Nie ma znaczenia, czy jest to 5-gwiazdkowy hotel, czy sieć miejska. Większość publicznych hotspotów nie jest konfigurowana z myślą o bezpieczeństwie, nawet jeśli wymagane jest podanie hasła. Dane logowania to tylko wstępne zabezpieczenie, ale nadal nie wiemy, kto jeszcze używa tej samej sieci – dodaje Małagocka.

Bezpieczeństwo sesji najczęściej naruszają tzw. ataki Man-in-the-Middle (MITM), podczas których cyberprzestępcy monitorują ruch sieciowy i informacje wymieniane pomiędzy użytkownikiem a serwerem. Hakerzy mogą też z łatwością stworzyć własny hotspot, którego nazwa sugeruje, że należy do konkretnej restauracji czy hotelu. Zalogowanie się do takiej sieci grozi utratą danych logowania do banku, skrzynki pocztowej czy mediów społecznościowych.

Jak chronić swoje dane i pieniądze?

- Wyłącz opcję automatycznego łączenia się z publicznymi sieciami i wykasuj dane logowania do tych, z których już nie korzystasz. Zawsze sprawdzaj też, czy punkt dostępu, do którego się logujesz, na pewno należy do hotelu czy kawiarni, w której przebywasz. Jeśli nie masz pewności, ogranicz się do wyszukiwania informacji i nie korzystaj z usług, które wymagają podania hasła.

- Zainstaluj VPN (Virtual Private Network) – oprogramowanie, które szyfruje ruch sieciowy i uniemożliwia przechwycenie przesyłanych informacji takich jak hasła czy dane karty kredytowej. Jeśli nie możesz skorzystać z oprogramowania VPN, lepiej użyć przesyłu danych komórkowych w ramach usług oferowanych przez operatora. Możesz również stworzyć osobistą sieć bezprzewodową, przykładowo za pomocą routera podróżnego z przedpłaconą kartą SIM.

- Używaj dedykowanych aplikacji na urządzeniach mobilnych, a nie przeglądarki – szczególnie w przypadku bankowości internetowej. Aplikacje bankowe mają z reguły bardzo dobre zabezpieczenia, nie przechowują poufnych danych w podręcznej pamięci i automatycznie wylogowują użytkownika już po kilku minutach bezczynności, dlatego ryzyko przejęcia dostępu do konta jest minimalne. Uważaj jednak przy ich ściąganiu, gdyż cyberprzestępcy tworzą własne – fałszywe i łudząco przypominające te oficjalne, aby za ich pomocą wykradać dane.

/123RF/PICSEL

- Upewnij się, że system operacyjny twojego urządzenia i aplikacje są zaktualizowane – dzięki temu będą lepiej zabezpieczone ze strony producentów, którzy co jakiś czas udostępniają niezbędne poprawki.

- Zabezpiecz się przed wyjazdem. Do każdego konta ustal unikalne, silne hasło oraz dwuetapową weryfikację, jeżeli tylko istnieje taka możliwość. Wykonaj również kopię zapasową danych – warto przechowywać ją nie tylko w chmurze, ale i na zewnętrznych dyskach. Upewnij się także, czy dane przechowywane w urządzeniu są zaszyfrowane. Możesz o to zadbać z poziomu ustawień w telefonie – wystarczy wybrać odpowiednią opcję związaną z zabezpieczeniami.

Jeśli mimo podjęcia środków ostrożności urządzenie zostanie zhakowane, pamiętaj, aby zachować spokój. Zaloguj się na swoje konta przez bezpieczne urządzenie i zmień hasła. Jeśli kradzieży mogły ulec dane dotyczące bankowości lub karty płatniczej, skontaktuj się z bankiem, aby je zablokować.

21 sierpnia 2018 r.

FBI: Cyberprzestępcy przygotowują globalny atak na bankomaty

„Federalne Biuro Śledcze otrzymało raport stwierdzający, że cyberprzestępcy planują przeprowadzić globalny atak na bankomaty” – czytamy w raporcie FBI udostępnionym przez eksperta do spraw bezpieczeństwa, Briana Krebsa. Co konkretnie planują cyfrowi złodzieje?

Automated Teller Machine (ATM), czyli bankomat – FBI twierdzi, że cyberzłodzieje szykują globalny atak /123RF/PICSEL

Uzyskane przez FBI informacje mówią o oszustwie znanym jako „ATM cash-out” – przestępcy najpierw złamią zabezpieczenia banku lub systemu płatniczego , a potem skorzystają ze sklonowanych kart, aby wypłacić jak najwięcej gotówki w każdym możliwym bankomacie. Podobną operację przeprowadzono w 2009 rok, wtedy kradnąc około dziewięciu milionów dolarów – czytamy w Russia Today.

Jak okrada się bankomaty?

W jaki sposób przestępcy mogą zainfekować bankomat złośliwym oprogramowaniem? Bankomaty nadal bardzo często działają w systemie Microsoft Windows, głównie Windows XP, którego wsparcie Microsoft zakończył 8 kwietnia 2014 roku. W związku z tym bankomaty mogą być infekowane przez te same rodzaje złośliwego oprogramowania, które wykorzystywane są do ataków na komputery. W celu kradzieży pieniędzy z bankomatu lub z karty kredytowej, tworzone są specjalne rodzaje złośliwego oprogramowania w postaci trojanów bankowych.

Zainfekowanie bankomatu może polegać na podłączeniu do tego urządzenia przez przestępcę zawirusowanej pamięci masowej (przeważnie jest to pendrive USB), lub doprowadzeniu do wykorzystania przez konserwatorów bankomatów zainfekowanych nośników danych. Zdarzały się też przypadki załadowania i uruchomienia kodu wirusa z odpowiednio spreparowanej karty serwisowej, i dzięki wykorzystaniu luk w specjalistycznym oprogramowaniu tych urządzeń.

W trakcie korzystania z zarażonego bankomatu zostają zapisane informacje dostępne na pasku magnetycznym oraz kod PIN. Odczytanie informacji przez złodzieja odbywa się poprzez wprowadzenie odpowiednio spreparowanej karty, która pozwala przejąć kontrolę nad urządzeniem, wyświetlając skradzione informacje na ekranie lub zapisując je na użytej karcie. Dane mogą zostać również wydrukowane na paragonie.

Znaczna część bankomatów nie ma wystarczających zabezpieczeń /123RF/PICSEL

Bezpośrednie następstwa „ATM cash-out”

Opisana powyżej metoda skutkuje wyprowadzeniem środków z naszego konta, natomiast zagrożenie opisane przez FBI przede wszystkim jest wymierzone w pieniądze zgromadzone przez konkretny bank lub znajdujące się depozycie konkretnego bankomatu. Oczywiście w większości przypadków, są to „nasze” pieniądze, szczególnie jeśli jesteśmy klientem danego banku. W razie przeprowadzenia operacji „ATM cash-out”, nie utracimy jednak bezpośrednio naszych środków.

Jak zabezpieczyć bankomat? Eksperci radzą:

- wdrożenie rygorystycznych polityk domyślnej odmowy zapobiegających uruchomieniu jakiegokolwiek nieautoryzowanego oprogramowania w bankomacie,

- włączenie mechanizmów kontroli urządzeń w celu ograniczenia możliwości podłączania jakichkolwiek nieautoryzowanych urządzeń do bankomatów,

- wykorzystywanie zindywidualizowanego rozwiązania bezpieczeństwa w celu ochrony bankomatów przed atakami przy użyciu szkodliwego oprogramowania

20 sierpnia 2018 r.

Smartfony z Androidem i iOS doczekają się funkcji znanej z Windows 10

W systemie Windows 10 użytkownicy mogą skorzystać ze Sticky Notes – przydatnych, „przyklejanych” na pulpit notatek, które pozwalają zapamiętać najważniejsze dane. Okazuje się, że z Microsoft zaoferuje swoje notatki również na urządzeniach mobilnych.

Microsoft Sticky Notes trafią na Androida i iOS /materiały prasowe

Microsoft Sticky Notes to notatki, które pozwalają na wprowadzanie informacji za pomocą rysika lub klawiatury. Kolorowe karteczki można przypiąć w dowolnym miejscu na pulpicie i zawsze mieć dostęp do najważniejszych informacji. Amerykańska firma chce wprowadzić Sticky Notes również na urządzenia z Androidem oraz iOS.

Notatki na urządzeniach mobilnych miałyby synchronizować się z systemem operacyjnym w ramach jednego konta Microsoft. Gigant z Redmond znów kombinuje, jak dostarczyć użytkownikom możliwość komfortowej pracy w ramach kilku urządzeń.

Premiera Sticky Notes na Androida i iOS odbędzie się na przestrzeni najbliższych tygodni.

20 sierpnia 2018 r.

Nowy smartfon Honor może mieć ogromną baterię

Urządzenie oznaczone jako Honor ARE-AL00 pojawiło się w bazie TENAA. Najnowszy smartfon chińskiego producenta będzie mógł pochwalić się ogromnym akumulatorem oraz wyświetlaczem, który przekątną podchodzi już pod małe tablety.

Honor Play /materiały prasowe

Według serwisu GSMArena, urządzenie które trafiło do TENAA może być Honorem 8X lub 8X Max. Sam smartfon będzie posiadał ekran o przekątnej 7,12-cala działający w rozdzielczości 2124 na 1080 pikseli. Za długie działanie na jednym ładowaniu ma odpowiadać bateria o pojemności 4900 mAh. Oprócz tego Honor 8X będzie posiadał ośmiordzeniowy procesor, 4 GB pamięci RAM oraz 64 GB miejsca na dane. Na tylnej obudowie znajdzie się podwójny aparat z oczkami o rozdzielczości 16 oraz 2 Mpix.

Na ten moment nie wiadomo, kiedy dokładnie można spodziewać się premiery tego smartfona.

7 sierpnia 2017 r.

Pięć najgroźniejszych programów ransomware

Nagłówki gazet i witryn internetowych to dla nich naturalne środowisko. W blasku Bitcoinów czują się najlepiej. O kim mowa? O zagrożeniach szyfrujących znanych jako ransomware, które w ciągu kilkunastu ostatnich miesięcy zawładnęły tytułami największych mediów na całym świecie i spowodowały szkody w biznesie warte setek milionów dolarów.

Ransomware stanowi ogromne zagrożenie dla wszystkich użytkowników internetu /©123RF/PICSEL

Szacuje się, że wartość globalnych szkód wyrządzonych przez ransomware przekroczy w 2017 roku 5 miliardów dolarów. Nic dziwnego – wypracowany przez cyberprzestępców model biznesowy sprawdza się wyjątkowo dobrze, a hakerzy ciągle go ulepszają. Widać to również na lokalnym rynku – według ankiety przeprowadzonej przez firmę Anzena, 47% małopolskich firm i instytucji doświadczyło jakiegoś ataku ransomware.

– Zachęceni rentownością zagrożeń ransomware przestępcy weszli niedawno na kolejny poziom rozgrywki – oferują usługę ransomware-as-a-service, co pozwala każdemu, niezależnie od umiejętności i wiedzy programistycznej, na wykorzystanie tego modelu biznesowego. Dodatkowo hakerzy wprowadzają kolejne funkcjonalności do szkodliwych plików, aby jeszcze bardziej nakłonić ofiary do zapłacenie okupu. Są to np. limity czasowe, po upływie których zaszyfrowane pliki zostają usunięte z zainfekowanej maszyny (np. ransomware Jigsaw, Koolova), zwiększająca się wartość okupu wraz z upływem czasu (np. Cerber), a nawet opcję odszyfrowywania plików za darmo, jeśli tylko ofiara zgodzi się na atakowanie i infekowanie innych użytkowników (np. Popcorn Time) – mówi Piotr Kałuża, Team Leader STORMSHIELD w firmie DAGMA.

W ochronie przed zagrożeniami szyfrującymi, oprócz systemów do backupu, pomocne są rozwiązania bezpieczeństwa klasy UTM, które dzięki wbudowanemu skanerowi antywirusowemu pozwalają zweryfikować czy pobierane pliki nie zawierają szkodliwego oprogramowania, w tym ransomware. Dodatkowo system IPS (Intrusion Prevention System), który blokuje próby wykorzystania luk i podatności w oprogramowaniu oraz Sandboxing chmurowy stanowią pierwszą linię ochrony firmowej sieci i danych zgromadzonych na komputerach.

Oprócz wprowadzenia odpowiednich systemów bezpieczeństwa, zawsze należy pamiętać o wypracowaniu wśród pracowników odpowiednich zasad postępowania. Przede wszystkim należy uczulić pracowników, aby nie otwierali załączników w mailach od nieznanych nadawców. Warto także zadbać o indywidualne uprawnienia dla poszczególnych użytkowników tak, by do krytycznych zasobów miały dostęp tylko osoby, dla których jest to niezbędne. Pomoże to zapobiec ewentualnej infekcji lub znacząco ograniczyć jej skutki.

Niezwykle ważnym elementem ochrony są często zaniedbywane aktualizacje systemu operacyjnego. Niektóre wirusy szyfrujące (np. WannaCry) wykorzystują podatności w protokołach sieciowych i systemach operacyjnych. Kluczowe jest w takim przypadku instalowanie niezbędnych poprawek systemowych udostępnianych często zanim luka zostanie wykorzystana przez cyberprzestępców.

Sprawdź poniższe zestawienie najgłośniejszych zagrożeń ransomware:

1. KillDisk

Użyty podczas ataku na ukraińskie instytucje finansowe w grudniu 2016. Atakujący wykorzystywali go wtedy, by usunąć ważne pliki z systemów wspomnianych organizacji, przez co niemożliwym stało się uruchomienie tamtejszych komputerów. Dodatkowo narzędzie usunęło pliki o zdefiniowanych rozszerzeniach i w ich miejsce tworzyło nowe o identycznej nazwie. Te nowe pliki zawierały jeden z dwóch łańcuchów znaków mrR0b07 (mrrobot) lub fS0cie7y (fsociety) zamiast oryginalnej zawartości. Obie nazwy nawiązywały do serialu Mr. Robot.

Na początku 2017 roku pojawił się nowy wariant tego zagrożenia. Jego celem były nie tylko komputery z systemem Windows, ale również stacje robocze i serwery z systemem Linuks. Nowy KillDisk nie tylko sprawiał, że niemożliwym stało się uruchomienie systemu na zainfekowanym urządzenia, ale dodatkowo szyfrował wybrane pliki, a za ich odblokowanie żądał zapłaty – 222 Bitcoinów, co odpowiada 250 tysiącom dolarów amerykańskich. Niestety nawet po uiszczeniu „opłaty”, pliki nie mogły zostać odszyfrowane.

2. Locky

Ransomware Locky został odkryty w lutym 2016 r. i od tego dnia został rozesłany do milionów użytkowników na całym świecie, w tym do 30 milionów użytkowników Amazona. Złośliwy plik nadal rozprzestrzenia się za pomocą wiadomości mailowych zawierających zainfekowany załącznik „.doc”. W pliku zawarto zakodowany tekst, który wydaje się być makrem. Gdy użytkownik włączy ustawienia makr w programie Word, pobierany jest plik wykonywalny, a pliki użytkownika są szyfrowane. Locky zmienia także nazwy plików na unikalną 16 – literową i cyfrową kombinację z rozszerzeniami .aesir, .thor, .locky, .zepto lub .odin., co uniemożliwia zidentyfikowanie oryginalnych plików. Aby odszyfrować pliki, ofiara musi zapłacić okup o wartości około 235 – 470 dolarów w Bitcoinach.

3. Petya

Nie schodzi z nagłówków gazet od czasu ataku w czerwcu tego roku. Odkryta rok wcześniej Petya była jednym z pierwszych typów wirusa ransomware rozprzestrzeniającego się za pomocą modelu ransomware-as-a-service. Niedawno pod przykrywką właśnie tego zagrożenia, cyberprzestępcy zaatakowali firmy i instytucje na Ukrainie, doprowadzając do problemów w codziennym funkcjonowaniu państwa. Rykoszetem zostały zaatakowane również firmy na całym świecie, w tym w Polsce.

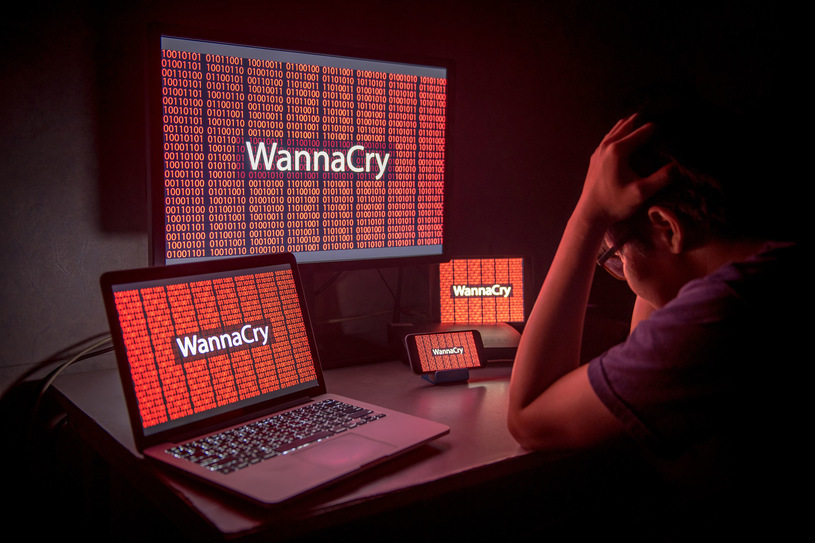

4. WannaCry

W maju tego roku na wielu komputerach firm i prywatnych użytkowników w ponad 150 krajach zaczęły pojawiać się komunikaty z żądaniem 300 dolarów okupu, w zamian za odblokowanie dostępu do zaszyfrowanych plików. WannaCry, znany także jako WannaCryptor i WannaCrypt najpierw szyfrował dane zaatakowanego komputera, a następnie wymuszał okup za przywrócenie ofierze dostępu do nich. Ransomware instalowany był przez robaka, który potrafił propagować się wewnątrz zainfekowanej sieci za pomocą exploita EternalBlue w systemie Windows.

WannaCry /©123RF/PICSEL

5. Satan

Pierwsze zagrożenie udostępniane przez cyberoszustów w modelu RaaS (ransomware-as-a-service), któremu towarzyszy szczegółowa instrukcja obsługi. W tym przypadku – siania zniszczenia dla początkujących. Jak działa? Szyfrując pliki ofiary zmienia ich rozszerzenia na .stn i wyświetla notę okupu w każdym zaatakowanym folderze. Po zakończeniu szyfrowania komendą cipher.exe (dostępną w systemach Windows od wersji 2000) wirus nadpisuje wszystkie dane kasowane na twardym dysku, uniemożliwiając próby ich odzyskania z wcześniejszych wersji plików. Jeśli przestraszona ofiara wpłaci oczekiwany haracz to na swojej podstronie cyberprzestępca zobaczy informację o wpłynięciu środków. Co zrobi potem? Być może przed wydaniem skradzionych pieniędzy zajrzy jeszcze do kolejnej zakładki – powiadomień. Tym kanałem autorzy zagrożenia mogą go poinformować np. o nowych opcjach kreatora Satanów.

6 sierpnia 2017 r.

Steganografia – cyberprzestępcy ukrywają skradzione informacje w plikach graficznych

Badacze z Kaspersky Lab zidentyfikowali nowy, niepokojący trend: atakujący w coraz większym stopniu stosują steganografię – cyfrową wersję starej techniki polegającej na ukrywaniu wiadomości wewnątrz obrazów w celu zamaskowania śladów swojej szkodliwej aktywności na zaatakowanym komputerze.

Szkodliwi użytkownicy umieszczają skradzione informacje wewnątrz kodu pliku graficznego

lub wideo /materiały prasowe

Ostatnio technika ta została zidentyfikowana w wielu operacjach cyberszpiegowskich z użyciem szkodliwego oprogramowania oraz w kilku przykładach szkodliwego oprogramowania stworzonego z myślą o kradzieży informacji finansowych.

W typowym cyberataku ukierunkowanym atakujący – po przeniknięciu do atakowanej sieci – gromadzi cenne informacje, które następnie są wysyłane do serwera koordynującego atak. W większości przypadków dobre rozwiązanie bezpieczeństwa lub profesjonalna analiza jest w stanie zidentyfikować obecność przestępcy w sieci na każdym etapie ataku, łącznie z wyprowadzaniem danych. Wynika to z faktu, że etap wysyłania informacji pozostawia ślady, np. w postaci zarejestrowanych zdarzeń wysyłania poufnych informacji do urządzenia z nieznanym lub umieszczonym na czarnej liście adresem IP. Jednak w przypadku ataków z wykorzystaniem steganografii wykrycie wyprowadzania danych staje się bardziej skomplikowane.

W tym scenariuszu szkodliwi użytkownicy umieszczają skradzione informacje wewnątrz kodu pliku graficznego lub wideo, który jest następnie wysyłany do serwera, co w wielu przypadkach nie wywoła żadnego alarmu bezpieczeństwa czy technologii ochrony danych. Wynika to z tego, że dokonana przez atakujących modyfikacja nie powoduje zmian wizualnych w samym obrazie, nie występują też różnice pod względem rozmiaru i większości innych parametrów, co nie daje żadnych podstaw do niepokoju – na pierwszy rzut oka obrazek taki nie różni się niczym od oryginału. Steganografia stanowi zatem intratną technikę dla cyberprzestępców w kontekście wyboru sposobu wyprowadzania danych z atakowanej sieci.

W ostatnich miesiącach badacze z Kaspersky Lab zaobserwowali co najmniej trzy operacje cyberszpiegowskie z użyciem omawianej techniki. Bardziej niepokojący jest jednak fakt, że jest ona aktywnie stosowana przez mniej zaawansowanych cyberprzestępców, nie tylko tych, których celem jest szpiegostwo. Badacze zidentyfikowali wykorzystanie steganografii w uaktualnionych wersjach trojanów Zerp, ZeusVM, Kins, Triton oraz innych. Większość spośród tych rodzin szkodliwego oprogramowania atakuje głównie organizacje finansowe oraz użytkowników serwisów finansowych. Ostatni cel może wskazywać na to, że technika ta będzie wkrótce stosowana masowo przez autorów szkodliwego oprogramowania, komplikując w efekcie wykrywanie cyberzagrożeń.

Chociaż nie jest to pierwszy raz, gdy szkodliwa technika, początkowo stosowana przez zaawansowanych cyberprzestępców, weszła do powszechnego arsenału stosowanego w szkodliwym oprogramowaniu, przypadek steganografii jest szczególnie istotny. Jak dotąd branża bezpieczeństwa nie znalazła sposobu na skuteczne wykrywanie realizowanego w ten sposób wyprowadzania danych. Pliki graficzne wykorzystywane przez atakujących jako narzędzie do przenoszenia skradzionych informacji są bardzo duże i nawet jeśli istnieją algorytmy, które mogłyby automatycznie wykrywać tę technikę, wdrożenie ich na skalę masową wymagałoby ogromnej mocy obliczeniowej i byłoby poza zasięgiem ze względu na koszty.

„Z drugiej strony, można stosunkowo łatwo zidentyfikować obraz „wypełniony” skradzionymi poufnymi danymi za pomocą ręcznej analizy. Metoda ta ma jednak swoje ograniczenia, ponieważ analityk bezpieczeństwa jest w stanie przeanalizować tylko niewielką liczbę obrazów dziennie. Być może rozwiązaniem jest połączenie obu dostępnych metod. W Kaspersky Lab w celu identyfikowania i wykrywania takich ataków łączymy technologie automatycznej analizy z intelektem człowieka. Jednak w obszarze tym wiele można jeszcze udoskonalić, a celem naszych dochodzeń jest zwrócenie uwagi branży na ten problem oraz skłonienie do rozwoju niezawodnych, a jednocześnie przystępnych kosztowo technologii umożliwiających identyfikację steganografii w atakach z użyciem szkodliwego oprogramowania” – powiedział Aleksiej Szulmin, badacz ds. cyberbezpieczeństwa, Kaspersky Lab.

8 lipca 2017 r.

Pierwszy smartfon z holograficznym wyświetlaczem już wkrótce

RED Hydrogen One będzie pierwszym smartfonem, który zostanie wyposażony w holograficzny ekran.

Smartfon ma być multimedialnym kombajnem /materiały prasowe

Firma RED zapowiedziała smartfon, który może sporo namieszać na rynku. Model Hydrogen One będzie zaawansowanym multimedialnym urządzeniem, którego najciekawszą cechą ma być wyświetlacz. Będzie on skonstruowany tak, aby mógł prezentować treści: 2D, 3D, VR, AR i hologramy. Co najważniejsze, do uzyskania ostatniego efektu nie będą wymagane żadne specjalne okulary.

Kolejną wartą uwagi funkcją ma być modularność urządzenia, która nie jest zupełną nowością, ale wciąż należy do rzadkości. Od strony technicznej, RED Hydrogen One będzie smartfonem z najwyższej półki. Zostanie on wyposażony w ekran o przekątnej 5,7 cala, wydajny procesor i układ graficzny oraz głośniki, które mają stwarzać „efekt 5.1”.

Smartfonu jeszcze nie pokazano i tak naprawdę wiadomo o nim bardzie niewiele, ale chętni już mogą zamawiać model na stronie producenta. Ceny zaczynają się od 1195 dolarów. Jest to oferta dla wyjątkowo odważnych i zdeterminowanych klientów, ponieważ Hydrogen One ma być pokazany dopiero na początku 2018 roku, o ile oczywiście firma się z nie wycofa z projektu, co też nie jest wykluczone.

4 maja 2017 r.

Windows 10 S – specjalna wersja systemu operacyjnego Microsoftu

Microsoft zaprezentowała Windowsa 10 S – system przeznaczony głównie dla uczniów i nauczycieli

Windows 10 S najłatwiej można określić mianem

okrojonej wersji Windowsa 10. /INTERIA.PL/informacje prasowe

Windows 10 S najłatwiej można określić mianem okrojonej wersji Windowsa 10. Główna różnica dotyczy dostępu do aplikacji, które muszą zostać zweryfikowane pod kątem bezpieczeństwa, a więc pochodzić jedynie z oficjalnego sklepu Windows. Dodatkowo programy uruchamiane są w środowisku lokalnym, w bezpiecznym folderze, co pozytywnie wpływa na płynność i sprawność działania systemu.

W ramach Windows 10 S użytkownicy będą mogli korzystać z pełnych wersji aplikacji desktopowych, w tym w szczególności – pełnej wersji Office 365 i wszystkich jego aplikacji, takich jak Word, Excel, OneNote czy PowerPoint. Dzięki Windows 10 S nauczyciele i uczniowie uzyskają dostęp do ulubionych i najczęściej wykorzystywanych aplikacji do nauki przedmiotów ścisłych, narzędzi edukacyjnych, aplikacji do publikacji treści, tablic interaktywnych oraz wielu innych.

Za sprawą nowej funkcji, jaką jest Pasek Podglądu (Preview Bar), dostępny w przeglądarce Microsoft Edge, wbudowanej w Windows 10 S, uczniowie będą mogli sprawniej organizować swoją naukę oraz zarządzań projektami. Funkcja Windows Ink, również dostępna w Microsoft Edge, umożliwi im sporządzanie notatek bezpośrednio na stronach internetowych oraz szybkie ich udostępnianie kolegom czy koleżankom z klasy. Przeglądarka Microsoft Edge jest kompatybilna z serwisami internetowymi, z których często korzystają zarówno nauczyciele, jak i uczniowie.

Celem przyświecającym wprowadzeniu nowej konfiguracji systemowej Windows 10 S jest dalszy rozwój partnerstwa między producentami w ramach ekosystemu Microsoft. Partnerzy firmy Microsoft, w tym Acer, ASUS, Dell, Fujitsu, HP, Samsung i Toshiba, oferują od dziś szereg komputerów PC z nowym Windows 10 dla edukacji już od 189 dolarów. W kolejnych miesiącach będą także oferowali modele urządzeń z Windows 10 S o wysokiej wydajności i przystępnej cenie, a także niezwykle atrakcyjne urządzenia klasy premium.

23 stycznia 2017 r.

Informacja dotyczaca konkursów ogłoszonych przez Wyższą Szkołę Turystyki i Ekologii

Regulamin konkursu

Formularz zgłoszenia